원스톱 데이터 복구 프로그램

1000개 이상의 파일 포맷과 2000개 이상의 저장 장치를 복구 지원합니다.

Part 1: 비트락커 드라이브 암호화란 무엇인가요?

비트락커 드라이브 암호화 , 또는 간단히 비트락커 는 Microsoft가 사용자 데이터를 보호하기 위해 도입한 암호화 소프트웨어입니다. 운영 체제와 원활하게 통합되며 해커와 사이버 범죄자가 드라이브에 저장된 데이터를 훔치거나 볼 수 없도록 방지합니다.

비트락커를 사용하면 AES 128비트 또는 256비트 암호화 키를 선택할 수 있습니다. 또한 온디스크 암호화 기술과 고유한 키 관리 기능을 결합합니다.

동영상으로 비트락커를 알아보기

지원되는 체제 - 윈도우

Windows는 2007년에 Windows Vista용 BitLocker를 처음 출시했습니다. 이후 암호화 기술, 이동식 데이터 드라이브 개선, 그룹 정책 설정 업데이트 등이 포함된 중요한 Windows 10용 업데이트를 받았습니다. 이 업데이트는 Windows 10, 11 및 Server 2016 이상에 적용되었습니다.

BitLocker 호환된:

- Windows Vista와 Windows 7 : Ultimate와 Enterprise Editions

- Windows 8과 8.1 : Pro와 Enterprise Editions

- Windows 10과 11 : Pro, Enterprise, 및 Educational Editions

시스템 요구 사항

해당 Windows 버전 외에도 비트락커를 실행하려면 다음과 같은 시스템 요구 사항이 필요합니다:

- TPM 1.2 이상 버전 : 컴퓨터에 신뢰할 수 있는 플랫폼 모듈 1.2 이상이 설치되어 있지 않은 경우 플래시 드라이브나 이동식 하드 드라이브에 startup key를 저장해야 합니다.

- BIOS 또는 UEFI Firmware : 시스템 부팅 시 신뢰할 수 있는 신뢰 체인을 보장하기 위해 컴퓨터에는 이러한 TGC(신뢰할 수 있는 컴퓨팅 그룹) 호환 펌웨어 중 하나가 필요합니다. 컴퓨터에 TPM이 없고 플래시 또는 외장 하드 드라이브를 사용하는 경우 BIOS 또는 UEFI를 준수할 필요는 없습니다.

- 하드 드라이브의 여러 분할 파티션 : 하드 드라이브에 최소 2개의 드라이브를 사용할 수 있어야 합니다. 그 중 하나는 OS를 저장하고 파일을 지원하는 NTFS 파일 시스템입니다. 두 번째 드라이브는 Windows를 로드하는 데 필요한 파일이 있는 곳입니다. 이 드라이브에서는 BitLocker가 실행되지 않으며, 암호화되어서는 안 되며, UEFI 장치의 경우 FAT32 포맷이, IOS 펌웨어가 설치된 컴퓨터의 경우 NTFS 포맷이 필요합니다. BitLocker를 설치한 후 시스템 드라이브의 용량은 350MB 이상이어야 하며 250MB의 여유 공간이 있어야 합니다.

BitLocker는 어떻게 사용하나요?

비트락커는 Windows Vista 이상에 통합된 사용하기 쉬운 소프트웨어입니다. 다음을 통해 액세스할 수 있습니다. 제어판 > 시스템 및 보안 > 을 클릭한 다음 비트락커 관리 옵션 .

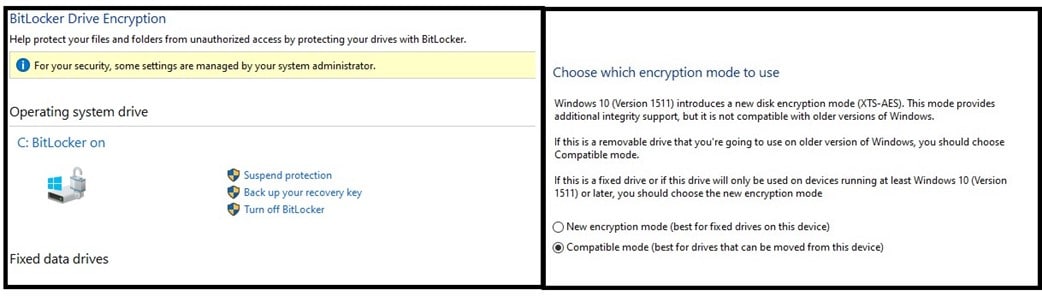

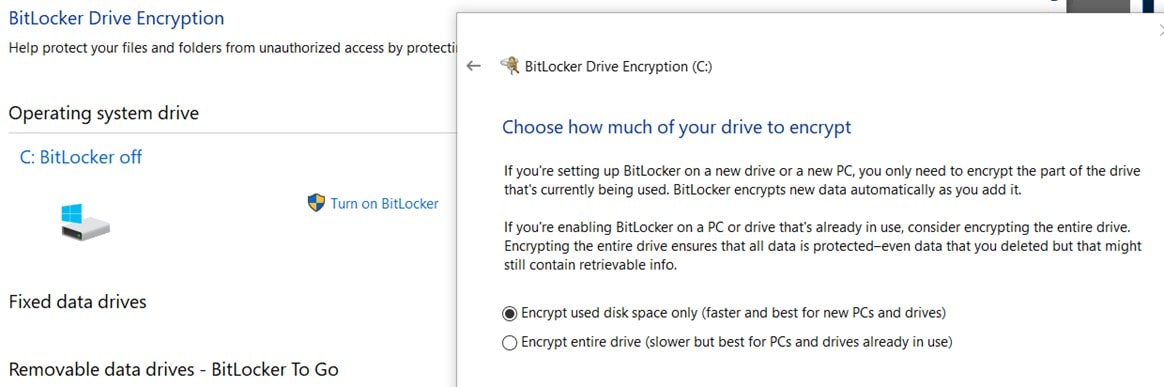

비트락커 창이 열리면 “ BitLocker 켜기 ” 버튼을 누르면 시작되며, 계속하려면 컴퓨터에 대한 관리자 권한이 필요합니다. 시스템이 컴퓨터 검사를 실행하여 호환 여부를 확인한 다음 데이터 암호화를 위한 두 가지 옵션을 제공합니다:

- 디스크 공간만 사용 : 이 옵션은 더 빠른 옵션이며 새 컴퓨터나 하드 드라이브에 사용하기 적합합니다.

- 디스크 공간 확보 완료 : 이 옵션은 전체 드라이브를 암호화합니다. 완성하려면 시간이 조금 더 걸리지만, 오래 사용된 컴퓨터와 하드 드라이브에 가장 적합한 옵션입니다.

암호화가 완료되면 시스템의 데이터와 향후 저장되는 모든 데이터가 보호됩니다. BitLocker 암호 해독 키가 장치에 저장되므로 평소처럼 컴퓨터를 부팅할 수 있지만, 미리 부팅하는 동안 암호를 요구하는 옵션이 있습니다.

비트락커에는 다음과 같은 기능이 있습니다. 이동식 디스크 암호화 , 외장 하드 드라이브와 USB 드라이브를 암호화하는 데 사용할 수 있습니다.

비트락커 관련 질문

- BitLocker를 사용할 때 두 개의 파티션이 필요한 이유는 무엇인가요?

BitLocker가 장치의 데이터를 성공적으로 암호화하고 보호하려면 별도의 드라이브에 특정 구성 요소가 필요합니다. 부팅 드라이브에는 운영 체제 및 지원 파일이 있으며 NTFS 파일 시스템으로 포맷해야 합니다. 두 번째 드라이브는 암호화할 수 없지만 Windows를 로드하는 데 필요한 파일과 같은 중요한 구성 요소가 포함되어 있습니다. 부팅 드라이브와 다른 드라이브여야 할 뿐만 아니라 펌웨어에 따라 FAT32 또는 NTFS로 포맷해야 합니다.

- BitLocker는 어떤 TPM(신뢰할 수 있는 플랫폼 모듈)을 지원하나요?

컴퓨터에 TPM 1.2 이상이 설치되어 있어야 BitLocker를 실행할 수 있습니다. 또한 호환되는 TPM이 있는 경우 BIOS 또는 UEFI와 같은 TGC(신뢰할 수 있는 컴퓨팅 그룹) 펌웨어도 필요합니다.

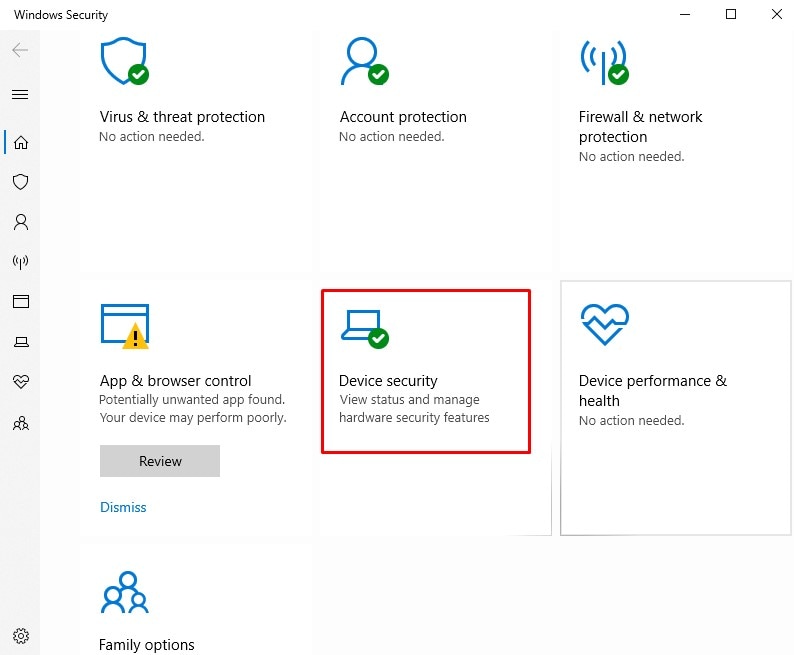

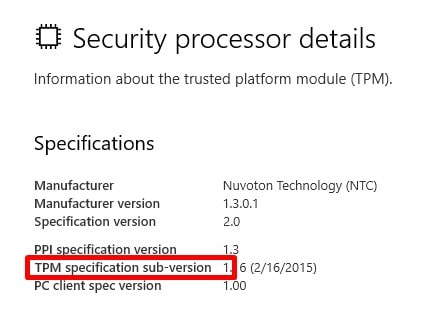

- 컴퓨터에 TPM이 있는지 확인하려면 어떻게 해야 하나요?

Step 1 : Windows 10 이상에서는 Windows 보안 앱을 열고 디바이스 보안 상자를 클릭합니다.

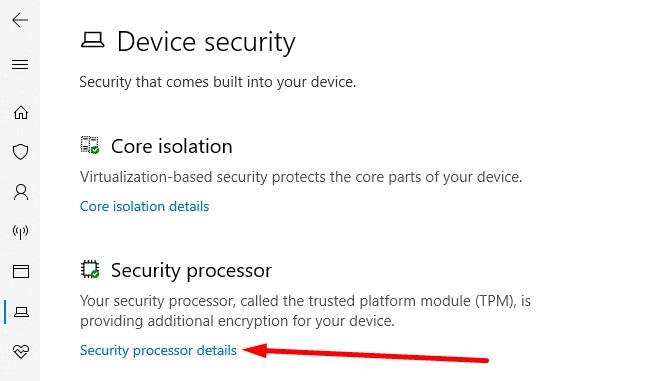

Step 2 : TPM이 있는 경우 보안 프로세서 섹션에 나열됩니다. 보안 프로세서 세부 정보 링크를 클릭하면 TPM 버전 번호를 확인할 수 있습니다.

Step 3 :여기에서 TPM의 사양을 확인할 수 있습니다. 1.2 이상이면 문제 없이 BitLocker를 실행할 수 있습니다.

이전 버전의 Windows의 경우 TPM MMC 도구(tpm.msc)를 열면 상태 섹션에서 TPM 상태를 볼 수 있습니다. 또 다른 옵션은 PowerShell을 실행하고 Get-TPM 검색을 실행하는 것입니다. 그러면 TPM의 사양이 표시됩니다. PowerShell 검색을 실행하려면 관리자 권한이 필요하다는 점에 유의하세요.

- BitLocker는 TPM이 없는 운영 체제에서 실행되나요?

예, PC에 TPM이 없는 경우에도 다음을 수행할 수 있습니다. 비트락커 활성화 시작 키가 있는 경우 USB 플래시 드라이브를 통해 부팅할 수 있습니다. USB에서 부팅 환경을 활성화하는 데 필요하므로 컴퓨터에는 여전히 IOS 또는 UEFI 펌웨어가 필요합니다.

- 컴퓨터에서 TPM에 대한 BIOS 지원을 받으려면 어떻게 해야 하나요?

PC에 BIOS 펌웨어가 없는 경우 제조업체에 문의해야 합니다. BitLocker와 함께 작동하기 위한 최소 요구 사항을 충족하는 TCG(신뢰할 수 있는 컴퓨팅 그룹) 호환 BIOS 또는 UEFI 부팅 펌웨어를 요청하세요.

- BitLocker를 사용하려면 어떤 액세스 수준이 필요하나요?

운영 체제에서 BitLocker를 켜거나 끄거나 구성 설정을 변경하려면 네트워크 또는 시스템 관리자 액세스 권한이 필요합니다. 이동식 드라이브에서 BitLocker to Go를 사용하는 경우 모든 일반 사용자는 이 기능을 켜고 끄고 구성 설정을 변경할 수 있는 액세스 권한이 있습니다.

- BitLocker 암호화를 사용하는 컴퓨터의 최적 부팅 순서는 무엇인가요?

PC의 시작 순서를 구성할 때는 하드 디스크 드라이브가 가장 먼저 시작되는 구성 요소인지 확인해야 합니다. 그런 다음 외장 하드 드라이브나 이동식 하드 드라이브와 같은 다른 드라이브를 실행하도록 허용한 다음 일반 소프트웨어와 프로그램을 실행할 수 있습니다.

Part 2: 비트락커는 어떻게 사용하나요?

비트락커는 TPM (Trusted Platform Module)과 함께 작동하여 운영 체제 또는 이동식 하드 드라이브의 데이터를 강력한 암호화로 보호합니다. 이 기능은 하드 드라이브에 해킹할 수 없는 고유한 복구 키를 생성합니다. 이 키와 특정 PIN이 없으면 데이터에 액세스할 수 없습니다. 비밀번호를 분실하거나 잊어버렸을 때를 대비해 백업용으로 복구 키를 만들 수도 있습니다. 이 복구 키는 컴퓨터가 아닌 안전한 곳에 보관하는 것이 좋습니다.

암호화 모드

BitLocker는 세 가지 암호화 모드 중에서 선택할 수 있습니다:

- 투명 작동 모드(Transparent Operation Mode) : BitLocker는 TPM 하드웨어와 연결하여 투명한 사용자 환경을 만듭니다. 일단 설치되면 특별한 작업 없이 컴퓨터를 부팅할 수 있습니다. 암호화 키는 TPM에 저장되며 초기 부팅 파일에 수정이 없는 경우에만 운영 체제와 로더 코드의 암호를 해독합니다. 이 모든 작업은 백그라운드에서 이루어지며 사용자가 아무것도 할 필요가 없습니다.

- USB 키 모드(USB Key Mode) : USB 드라이브에는 암호화 키가 저장됩니다. USB 드라이브를 컴퓨터에 연결하지 않으면 운영 체제가 부팅되지 않습니다.

- 사용자 인증 모드(User authentication mode) : 컴퓨터가 부팅되기 전에 PIN 또는 비밀번호와 같은 인증 자격 증명을 입력해야 OS 암호를 해독하고 데이터에 액세스할 수 있습니다.

다양한 암호화 알고리즘

데이터는 고급 암호화 표준 (AES) . 암호화됩니다. 암호화 키의 길이를 결정하는 128비트 또는 256비트를 사용할 수 있습니다. 두 옵션 모두 매우 강력하고 안전하며 해킹이 거의 불가능합니다.

Windows 10 이상에서 BitLocker를 사용하는 경우 XTS-AES 암호화 알고리즘으로 알려진 더 고급 암호화를 선택할 수 있습니다.

비트락커 키 프로텍터

키가 보호되지 않는다면 암호화의 비트 수는 중요하지 않습니다. BitLocker는 다음과 같은 안전 조치를 사용하여 복구 키를 보호합니다.

- TPM : TPM은 신뢰 루트를 보호하는 동시에 비트락커 복구 키를 보호합니다.

- PIN : 사전 부팅 시 입력해야 하는 보안 숫자 PIN 코드를 생성합니다. 이는 TPM과 함께 작동합니다.

- 강화된 PIN : 사용자는 영숫자 핀을 입력해야 키 잠금을 해제할 수 있습니다. 이는 TPM과 함께 작동합니다.

- 시작 키 : 이동식 하드 드라이브 또는 USB 플래시 드라이브에 암호화 키를 업로드합니다. 시작 키는 TPM이 없어도 작동합니다.

- 비밀번호 복구 : 컴퓨터가 복구 모드에 있을 때 데이터에 액세스할 수 있는 48자리 코드를 생성합니다. 복구 모드에서 숫자 키패드가 작동하지 않는 경우 F1 - F10 기능 키를 사용하여 복구 비밀번호를 입력할 수 있습니다.

- 키 복구 : 복구 키를 외장 또는 이동식 드라이브에 업로드합니다. 이 키를 사용하여 모든 BitLocker 볼륨에서 암호화된 데이터를 복구할 수 있습니다. Microsoft 계정, USB 플래시 드라이브, 시스템 관리자 등 몇 가지 방법으로 복구 키를 찾을 수 있습니다.

Part 3: 비트락커와 암호화 파일 시스템(EFS)의 차이점

비트락커와 파일 시스템 암호화 (EFS)는 모두 컴퓨터에 저장된 데이터를 암호화하고 보호하기 위해 Microsoft에서 개발한 보안 도구입니다. 두 프로그램 모두 보안 암호화를 사용하지만 작동 방식은 매우 다릅니다.

EFS를 사용하려면 파일과 폴더를 살펴보 고 한 번에 하나씩 암호화 대기열에 추가해야 합니다. 각 파일에 대한 고급 설정을 조정해야 하지만 특정 파일만 보호하려는 경우 유용합니다.

BitLocker는 전체 드라이브 암호화 소프트웨어 로, BitLocker 드라이브를 만들 수 있습니다. 전체 하드 드라이브 또는 운영 체제를 자동으로 암호화하며, 백그라운드에서 실행하기만 하면 됩니다. 암호화를 제거해야 하는 경우 BitLocker로 암호화된 드라이브를 포맷하는 옵션이 있지만, EFS에서는 이 옵션이 제공되지 않습니다.

또 다른 주요 차이점은 BitLocker는 TPM과 함께 작동하는 반면 EFS는 특별한 하드웨어가 필요하지 않 으므로 오래된 컴퓨터에서 더 쉽게 액세스할 수 있다는 것입니다.

BitLocker는 Windows와 통합되어 있어 설정과 사용이 매우 쉽습니다. 그것은 EFS는 NTFS 파일 시스템의 기능에 가깝기 때문에 제대로 설정하려면 더 많은 구성이 필요합니다.

두 암호화 프로그램은 함께 작동할 수 있어 매우 안전한 데이터 보호 솔루션을 제공합니다.

Part 4: 비트락커 데이터 보안 - 비트락커는 얼마나 안전합니까?

숙련된 해커나 사이버 범죄자가 AES 128비트 또는 256비트 암호화, 보안 키, TPM, 데이터에 액세스하는 모든 사람에 대한 보호 장치를 사용해도 데이터에 액세스할 수 있을까요?

Microsoft의 한 소식통에 따르면 BitLocker에는 설계된 백도어 취약점이 없다고 합니다. 즉, 정부 기관이나 법 집행 기관이 Microsoft나 시스템 관리자에게 사용자 데이터에 대한 액세스 권한을 부여하도록 강제하거나 강요할 방법이 없다는 뜻입니다.

주목할 만한 보안 문제

공식적인 백도어 취약점은 없지만 100% 안전한 시스템은 없습니다. 2008년 초, 한 온라인 보안 연구팀이 "콜드 부팅 공격" 에 대한 보고서를 발표했습니다. 콜드 부팅 공격은 해커가 다른 컴퓨터와 운영 체제에 연결된 이동식 디스크 드라이브에서 OS를 부팅하여 BitLocker가 제공하는 전체 디스크 암호화를 우회하는 방법입니다. 그런 다음 부팅 전 메모리의 내용을 새 드라이브에 덤프하고 데이터에 액세스할 수 있었습니다.

프린스턴 대학교의 한 교수는 데이터 보호를 위한 두 가지 권장 사항을 담은 논문을 발표했습니다.

- 컴퓨터를 물리적으로 제어할 수 없는 경우 컴퓨터를 종료합니다. 이것은 장치를 절전 모드로 전환하는 것이 아니라 완전히 종료하는 것입니다.

- 항상 장치 소유자가 수동으로 입력한 비밀번호로만 부팅하도록 암호화 소프트웨어를 구성하세요.

Microsoft는 2015년 11월에 주요 취약점을 해결하기 위한 업데이트를 릴리스했습니다. 일부 해커가 악성 Kerberos 키 배포 센터를 사용하여 암호화 키 인증 프로세스를 우회하는 방법을 발견했습니다. 이 공격이 성공하려면 해커가 컴퓨터에 물리적으로 액세스해야 하고, 네트워크 도메인의 일부여야 하며, PIN 또는 USB 플래시 드라이브 보호 기능이 없어야 했습니다.

데이터 분실

BitLocker에서 발생할 수 있는 주요 문제 중 하나는 데이터가 의도치 않게 삭제되거나 손실되는 것입니다. BitLocker 데이터 손실의 가장 일반적인 원인은 실수로 하드 드라이브, USB 드라이브 또는 기타 외장 드라이브를 포맷하는 것입니다. BitLocker로 암호화된 드라이브에서 파일을 복구하는 방법을 찾지 못하면 암호화된 환경에 저장된 데이터는 본질적으로 손실됩니다. 데이터 손실의 또 다른 형태는 비밀번호와 복구 키를 분실하는 경우입니다. 비밀번호나 복구 키 없이 BitLocker를 잠금 해제하는 데 사용하는 몇 가지 방법이 있습니다.

마무리

하드 드라이브의 데이터를 보호할 수 있는 사용하기 쉽고 안전한 솔루션을 찾고 있다면 BitLocker가 적합합니다. 이 전체 디스크 암호화 소프트웨어는 TPM 1.2 이상만 있으면 Windows Vista 이상과 통합됩니다. 권한이 없는 사용자가 무단으로 데이터에 액세스할 수 없도록 48자리 복구 코드를 비롯한 여러 가지 안전 장치가 마련되어 있습니다.

ChatGPT

ChatGPT

Perplexity

Perplexity

Google AI Mode

Google AI Mode

Grok

Grok